近年、企業のWebサイト基盤であるCMS(コンテンツ管理システム)を狙ったサイバー攻撃が急増しています。

一方で、

「自社のような中小企業は、サイバー攻撃の標的にはならないだろう」

といった考えをお持ちの方もいらっしゃるかもしれません。じつは、その認識は非常に危険です。

攻撃者は企業規模に関係なく、セキュリティの甘いサイトを無差別に攻撃し、そこを「踏み台」にして取引先の大手企業へ侵入するケースも後を絶ちません。

本記事では、CMSがサイバー攻撃に狙われる構造的な理由や代表的な手口、そして自社を守るためのCMSの選び方についてわかりやすく解説します。

OUTLINE 読みたい項目からご覧いただけます。

なぜ今、CMSのセキュリティ対策が重要なのか?

Webサイト運営を効率化するCMSは、いまや多くの企業で不可欠なツールです。しかし、その利便性の裏側には、常にセキュリティリスクが潜んでいます。ここでは、なぜCMSのセキュリティ対策が急務なのか、その背景を解説します。

CMSを狙ったサイバー攻撃の現状「踏み台」リスク

近年、Webサイトの改ざんや情報漏えい事故の多くが、CMSの脆弱性(プログラムの不具合や欠陥)を突かれて発生しています。

とくに注意すべきは、サイバー攻撃を受けると、被害が自社だけで完結しない点です。 セキュリティ対策が不十分なサイトは、ハッカーに乗っ取られ、フィッシング詐欺サイトへの転送や、閲覧したユーザーへのウイルス配布元として悪用されることがあります。

つまり、自社を「踏み台」にしてさらに多くの企業へと被害が拡大してしまう可能性があり、知らぬ間に「被害者」から「加害者」になってしまうケースも考えられるのです。

これを「サプライチェーン攻撃」の一種と呼びますが、取引先や顧客からの信用を一瞬で失い、損害賠償請求に発展するリスクさえあります。

攻撃者がCMSを標的にする構造的な理由

なぜ、CMSばかりが執拗に狙われるのでしょうか。そこには攻撃者側の「経済合理性」とも言える理由があります。

シェアの大きさ(攻撃効率が良い)

WordPressに代表されるような世界シェアの高いCMSは、利用者が圧倒的に多いため、一つの脆弱性を見つければ、世界中の何万ものサイトを一斉に攻撃できます。攻撃者にとって非常に「コストパフォーマンスが良い」標的だと言えます。

ソースコードの公開

オープンソース型CMSはプログラムの中身(ソースコード)が公開されています。これは透明性が高い反面、悪意あるハッカーにとっても「どこに弱点があるか」を研究しやすい環境であることを意味します。

中小企業こそセキュリティ対策が必要

「中小企業はサイバー攻撃の標的にはならないだろう」と考えている方もいらっしゃるかもしれませんが、冒頭でも触れたとおり、その考えは非常に危険です。

中小企業は「情報セキュリティ人材の不足」や「セキュリティ対策に予算を割く余裕がない」といった課題を抱えているケースが多く、リソースが潤沢な大企業に比べるとセキュリティ対策が不十分な傾向があります。

CMSの脆弱性を狙う攻撃者にとって、中小企業は格好の標的になりやすいと言えるでしょう。

また、先述した「サプライチェーン攻撃」において、大企業にサイバー攻撃を仕掛けるための「踏み台」として中小企業が狙われるケースは珍しくありません。セキュリティ対策に人的・金銭的リソースを割けない状況につけ込む攻撃が増えている今、中小企業においても対策は喫緊の課題と言えます。

知っておくべきCMSの主なセキュリティリスクと攻撃手法

CMSを狙ったサイバー攻撃の脅威を防ぐには、まず敵の手口を知ることが重要です。

ここでは代表的な攻撃手法や、過去に発生したセキュリティ事故の事例、そしてセキュリティ事故が発生した場合の被害について紹介します。

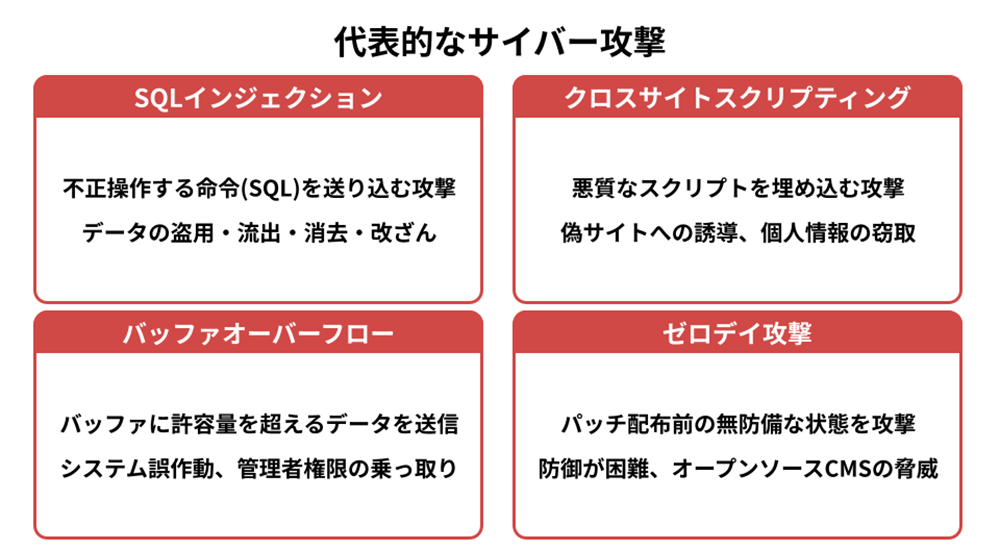

代表的なサイバー攻撃の手法

サイバー攻撃の代表的な攻撃手法として、以下の4つを挙げることができます。

SQLインジェクション

Webサイトの入力フォームなどの隙を突き、データベースを不正に操作する命令(SQL)を送り込む攻撃です。会員情報をはじめとするデータの盗用・流出や、データの消去・改ざんが行われる危険があります。

クロスサイトスクリプティング(XSS)

Webページに悪質なスクリプト(命令文)を埋め込む攻撃です。ユーザーがそのページを閲覧しただけで、偽サイトへ誘導されたり、ブラウザ上の個人情報(Cookieなど)を盗まれたりします。

バッファオーバーフロー

コンピュータがデータを処理するための一時的な記憶領域(バッファ)に、許容量を超える大量のデータを送り込む攻撃です。 溢れたデータがシステムを誤作動させたり、管理者権限を乗っ取られたりする原因になります。CMSそのものだけでなく、Webサーバーのプログラム等の脆弱性が狙われるケースが多くあります。

ゼロデイ攻撃

CMSやプラグインに脆弱性が発見された際、修正プログラム(パッチ)が配布される前の「無防備な期間」を狙った攻撃です。対策が間に合わないタイミングを狙うため、防御が非常に難しく、オープンソースCMSの運用における最大の脅威とされています。

過去に起きたCMS関連のセキュリティ事故事例

実際に、CMSの脆弱性が原因で大規模な被害が発生したケースは数多く存在します。

2017年:WordPressサイトの大規模改ざん

WordPressのREST APIという機能の脆弱性が突かれ、世界中で150万件以上のサイトが改ざんされました。

2020年:人気プラグインの脆弱性を悪用した事例

WordPressの人気プラグインに脆弱性が見つかり、アップデートをしていなかったサイトが次々と乗っ取られるケースが発生しました。このような、プラグインの脆弱性を狙ったサイバー攻撃は、現在進行形で頻発しています。

これらの事例からわかるのは、「導入したまま放置することの危険性」です。CMSは導入して終わりではなく、日々のメンテナンスが不可欠なのです。

セキュリティ事故が発生した場合の被害

サイバー攻撃の標的となりセキュリティ事故が発生してしまうと、以下のような不利益を被ります。

経済的(金銭的)な損失

機密情報や個人情報を漏えいした場合、取引先や顧客などから損害賠償請求を受け、大きな経済的損失になります。

顧客の喪失

企業への管理責任が問われ、社会的評価の低下につながります。それに伴い、取引先からの受注停止や、事故を起こしていない競合への顧客流出が起こることも考えられます。

従業員への影響

情報漏えいなどの事故によるイメージダウンを嫌がる社員が転職する、働くモチベーションが低下するなど、事業を支える人材面にも大きな影響があります。

このようにセキュリティ対策を怠ることで被る不利益は多方面に及びます。会社の存続にも関わるため、しっかりと対策をすることが求められます。

とくに中小企業においては、これらの被害は事業の存続を揺るがす致命的なダメージになりかねません。

総務省が公表している「令和7年版情報通信白書」では、トレンドマイクロが実施した調査として、過去3年間にサイバー攻撃被害を受けた法人組織の累計被害額は平均で約1億7,100万円になると示されています。

参照元: 令和7年版情報通信白書「第10節 サイバーセキュリティの動向」|総務省

「自社サイトのCMSは大丈夫だろうか?」「今のCMS管理体制に不安がある」と感じている方は、まずは 「お問い合わせ」 からお気軽にご連絡ください。

【種類別】CMSのセキュリティリスク比較

CMSにはいくつかの種類があり、それぞれセキュリティ強度が異なります。

自社のリソース(人員・予算)に合わせて最適なタイプを選ぶことが、リスク回避の第一歩です。

1. オープンソース型CMSのリスク

ソースコードが公開されており、無償で利用できるCMSで、WordPressなどが代表的です。

導入・構築コストを抑えることができ、プラグインによる機能拡張が容易な点がメリットです。

またWordPressに関しては国内外で圧倒的なシェアを誇っており、多くのユーザーが情報を発信していたり、ユーザーコミュニティが形成されていたりするため、設定・運用に関する情報をキャッチアップしやすいという点もメリットだと言えます。

一方、ソースコードが公開されているため、もっとも攻撃の標的になりやすいタイプとも言えます。脆弱性が発見された場合、ユーザー自身で即座にアップデートを行う必要があり、対応が遅れれば前述のゼロデイ攻撃の標的になりかねません。

2. クラウド型CMS(SaaS)の特徴

ベンダーが提供するサーバー上のシステムを利用するタイプです。

セキュリティ対策やアップデートはベンダーが一括管理するため、ユーザーの負担が軽減される点は大きなメリットと言えます。

ただし、セキュリティ面の安全性はベンダーの技術力に依存します。また、海外製サービスの場合、日本の商習慣やセキュリティ基準に合致しているか確認が必要です。

3. パッケージ型・オンプレミス型CMSの特徴

ライセンスを購入し、自社サーバー等にインストールして利用する企業向けCMSです。

一般的に、パッケージ型・オンプレミス型は独自開発のものが多く、オープンソースに比べて構造が解析されにくいため、攻撃の標的になりにくい傾向があります。

ただし、導入コストが高額になりやすく、アップデート等の対応は自社で行うか、もしくはベンダーに依頼が必要になります。

4. 静的CMS(静的サイトジェネレーター)の特徴

近年注目されている、データベースを持たない仕組みのCMSです。

閲覧時にプログラムを動かさず、あらかじめ用意されたHTMLファイルを表示するだけなので、SQLインジェクション等の攻撃を受けるリスクは少ないと言えます。

一方で、 サイト内検索や会員機能などの「動的」な機能の実装が難しく、記事更新のたびに「ビルド(書き出し)」という処理が必要になるため、リアルタイム性が求められるサイトには不向きな場合があります。

5. ヘッドレスCMS(Headless CMS)の特徴

近年、開発者の間で急速に普及している新しいタイプのCMSです。 従来のCMSとは異なり、「コンテンツを表示する画面(フロントエンド)」を持たず、「コンテンツを管理する機能(バックエンド)」だけを提供し、データはAPIを通じて配信します。

表示画面と管理システムが物理的に切り離されているため、攻撃者がWebサイト(表示画面)から管理画面やデータベースへ直接侵入する経路を遮断しやすいという強みがあります。

ただし、APIのセキュリティ設定を誤ると、そこから情報が漏えいするリスクがあります。また、導入には高度な専門技術を持つエンジニアが必要不可欠であり、一般的な企業が自社だけで安全に運用するにはハードルが高いのが実情です。

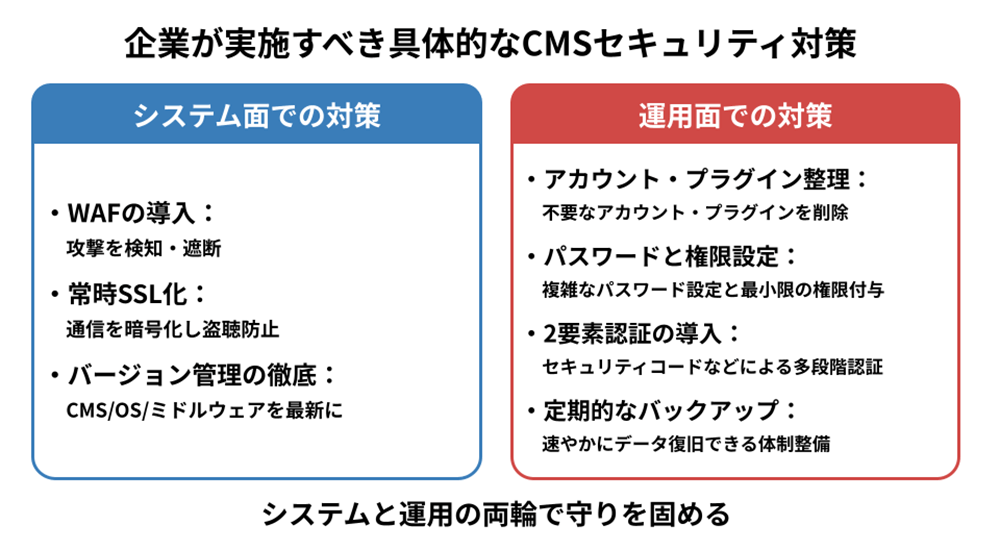

企業が実施すべき具体的なCMSセキュリティ対策

ここまでCMSの5つの種類別にリスクを見てきましたが、どのタイプのCMSを選ぶにせよ、最低限押さえておくべき対策があります。システム面と運用面の両輪で守りを固めましょう。

システム面での対策(WAF・SSL・バージョン管理)

システム面でのセキュリティ対策として、以下が挙げられます。

WAF(Web Application Firewall)の導入

従来のファイアウォールでは防ぎきれない、Webアプリケーション特有の攻撃(SQLインジェクションなど)を検知・遮断します。CMS運用には必須のツールです。常時SSL化(通信の暗号化)

サイト全体をHTTPS化し、通信内容の盗聴や改ざんを防ぎます。徹底したバージョン管理

CMS本体だけでなく、サーバーのOSやミドルウェアを常に最新の状態に保つことは、バッファオーバーフロー攻撃などを防ぐためにも不可欠です。オープンソースを利用する場合、これがもっとも重要かつ負担の大きい作業となります。運用面での対策(権限管理・バックアップ)

運用面でのセキュリティ対策として、以下を挙げることができます。

アカウント・プラグインの整理

退職者のアカウントや使っていないプラグインは、格好の侵入経路になります。定期的に棚卸しを行いましょう。

複雑なパスワードと権限設定

推測されやすいパスワードを避け、管理者権限は必要最小限のメンバーにのみ付与します。

2要素認証(多要素認証)の導入

IDとパスワードに加え、セキュリティコードなどによる確認を行う「2要素認証」を設定しましょう。万が一パスワードが漏洩した場合でも、未許可の端末からの侵入を食い止める「最後の砦」となります。

定期的なバックアップ

万が一、改ざん被害に遭った場合に備え、正常な状態のデータをすぐに復旧できるようバックアップ体制を整えておくことが、被害を最小限に抑える鍵です。

セキュリティに強いCMSを選定するための7つのチェックポイント

「自社で主導的にセキュリティ対策を行うのは難しい」 という中小企業は少なくありません。そのような場合、セキュリティに強いCMSを選ぶことが一層重要になります。

セキュリティに強いCMSを選定するためにも、以下の7点をチェックしてみましょう。

サポート体制

CMSベンダーによってサポート体制は異なります。

脆弱性発見時に、ベンダーが責任を持って即座に対応してくれるか、日本語でのサポートに対応しているかなどをチェックしましょう。

責任範囲

脆弱性が発見された際にベンダーが情報をキャッチアップして対応してくれるのか、自社でベンダーに依頼する必要があるのか、そもそも脆弱性への対応は誰がどの責任の範囲で行うのか曖昧になるケースがあります。あらかじめ、脆弱性発見時や事故発生時の責任範囲をチェックしましょう。

セキュリティ診断・認証の有無

定期的に第三者機関のセキュリティ診断を行っているか確認するのがおすすめです。第三者機関によるセキュリティ診断の実施有無やセキュリティに関する認証の取得状況についてチェックしましょう。

標準機能の充実度

CMSによってセキュリティ機能の充実度には差があります。WAFや改ざん検知機能が標準装備されているかチェックしましょう。

ソースコードの開示状況

先述の通り、オープンソース型CMSは攻撃の対象になりやすいとされています。攻撃者に研究されにくい、独自開発(プロプライエタリ)のシステムかチェックしましょう。

導入実績

CMSのセキュリティ体制を評価する上では、導入実績も重要な指標となります。官公庁や金融機関など、厳しいセキュリティ基準を持つ組織での採用実績があるかチェックしましょう。

運用コスト

安価なCMSを選んでも、別途セキュリティツールや保守契約が必要になれば、トータルコストは高くなります。セキュリティ対策に関連する機能やサポートが含まれた料金体系かチェックしましょう。

セキュリティと使いやすさを両立する「SiteMiraiZ(サイトミライズ)」

「セキュリティは重視したいが、静的CMSでは機能が足りない」

「高額なパッケージCMSには手が出ない」

そのような企業におすすめなのが、株式会社エートゥジェイ(AtoJ)が提供するクラウド型の国産CMS「SiteMiraiZ(サイトミライズ)」です。

ECサイト水準の高い「堅牢性」

SiteMiraiZは、AtoJのグループ会社である株式会社ecbeingが開発・販売するECサイト構築パッケージ「ecbeing」のノウハウから生まれた国産CMSです。

ECサイトは顧客情報をはじめとした機密情報を管理することから、構築・運用にあたっては高いセキュリティ水準が求められます。

SiteMiraiZは、1,600超のECサイト構築実績を誇る「ecbeing」と同水準のセキュリティ体制を整え、高い堅牢性でお客様のサイトを脅威から守ります。

WAF標準搭載・24時間365日の有人監視

SiteMiraiZは、高価なオプションになりがちなWAF(Web Application Firewall)やSQLインジェクション対策など、CMSに求められる対策を標準実装しています。

また、24時間365日体制で有人監視を行っているため、万が一の不正アクセスや障害発生時にも迅速に対応。さらに、管理画面へのIP制御や専用セキュリティルームの整備など、お客様が安心してサイト運営に専念していただける環境を用意しています。

セキュリティ重視の導入実績も豊富

SiteMiraiZは、厳格なセキュリティ基準を設ける企業にも多数採用されています。

ここでは、セキュリティを重視してSiteMiraiZを導入した企業事例をご紹介します。

国産CMSの安心感や高いセキュリティ水準が決め手に(日本化成)

湿式建材を製造・販売する日本化成株式会社は、SiteMiraiZを採用して自社サイトの全面リニューアルを実施しました。

リニューアル前の旧サイトは、製品別ページが単一構成でマーケティングデータ分析が困難であったことに加え、セキュリティ要件が不十分であり、一部の大手企業からのアクセスが制限されるなど、信頼性の面で大きな課題を抱えていました。

この課題解決とDX推進の核となる基盤構築のため、同社はエートゥジェイのSiteMiraiZを採用。選定理由として、同社の課題を深く理解しようとする姿勢が評価されたほか、機能面では、国産CMSであることの安心感と高いセキュリティ水準が決め手に。また、将来的な会員機能やEC機能への拡張性、自社で運用を「育てていける」点も重視されました。

SiteMiraiZでのサイトリニューアルにより、自社サイトの役割は単なる情報発信から「成果を生み出す仕組み」へと転換。リニューアル後、表示回数は月約1.5万回から10万回超に、資料ダウンロード数も約3倍に増加しました。また、「誰が・どの製品に・いつ興味を持ったか」が明確に把握できるようになり、営業とマーケティングの連携がスムーズになりました。

今後は、SiteMiraiZの会員機能やMA機能を活用し、会員限定ページの拡充や、将来的にはECサイトの構築を目指すなど、継続的な事業成長とDXの深化を図る方針です。

日本化成株式会社の事例詳細を見る

機能だけではない多方面の「安心感」を評価(KDDI Digital Life)

オンライン専用スマホブランド「povo2.0」を展開するKDDI Digital Life株式会社は、SiteMiraiZを採用して「povo2.0」の公式サイトをフルリニューアルしました。

リニューアル以前の公式サイトは、アクセス全体の約7〜8割がスマホからであるにもかかわらず、PCメインで設計されていたため、スマホユーザーの利便性を損なっていました。また、サイト運用を外部代理店に依存しており、更新や修正に時間とコストが費やされていました。さらに、サイト構造が複雑で統一性がなく、検索エンジンからのSEO評価が十分に得られていない状況でした。

そこで同社は、利用者の利便性向上と運営の効率化を目的に、公式サイトのフルリニューアルを決定。機能の充実に加え、セキュリティ面の安心感と自社開発CMSである信頼性が決め手となり、SiteMiraiZの採用に至りました。とくに、KDDIグループの厳格なセキュリティ要件をクリアしており、自社開発であるためトラブル発生時に迅速に対応してもらえる点が高く評価されました。

SiteMiraiZでのリニューアル後、スマホファーストのサイト設計が奏功し、コンバージョン率が3.2%向上、直帰率が3%減少。さらに、内製化の推進により、代理店への費用が大幅に削減され、結果として運営コストの約62%削減と公開作業のスピードアップを実現しています。

KDDI Digital Life株式会社の事例詳細を見る

CMSのセキュリティに関するFAQ

CMSのセキュリティに関するよくある質問とその回答について、改めて整理していきましょう。

Q1. 中小企業もサイバー攻撃の標的になりますか?

A1. はい。攻撃者は企業規模に関係なく、セキュリティの甘いサイトを無差別に攻撃します。中小企業は大手企業への侵入を目的とした「踏み台」にされるケースも多く、これらはサプライチェーン攻撃と呼ばれます。被害は自社のみならず、取引先の信用喪失や損害賠償に発展する恐れがあります。

Q2. CMSを狙った代表的な攻撃手法を教えてください。

A2. 代表的な手法には、データベースを不正操作する「SQLインジェクション」や、悪質なスクリプトを埋め込む「クロスサイトスクリプティング(XSS)」があります。また、許容量超のデータで誤作動させる「バッファオーバーフロー」や、修正パッチ配布前の脆弱性を突く「ゼロデイ攻撃」も脅威です。

Q3. オープンソース型CMSに共通するリスクは何ですか?

A3. ソースコードが公開されているため、攻撃者が弱点を研究しやすい環境にある点です。また、世界シェアの高いCMSは、一つの脆弱性で多くのサイトを効率よく攻撃できるため標的になりやすい傾向があります。脆弱性が発見された際は、ユーザー自身の手で即座にアップデートを行う責任が伴います。

Q4. 導入後に実施すべき具体的なセキュリティ対策は?

A4. システム面ではWAFの導入、常時SSL化、バージョン管理の徹底が必要です。運用面では、2要素認証の導入や複雑なパスワード設定、不要なアカウントやプラグインの整理が有効です。また、万が一の改ざん被害に備え、正常な状態のデータを定期的にバックアップしておくことも重要です。

Q5. セキュリティに強いCMSを選ぶ際のポイントは?

A5. ベンダーのサポート体制や責任範囲、第三者機関による診断・認証の有無を確認しましょう。WAFや改ざん検知が標準装備されているか、独自開発で構造が解析されにくいかも重要です。また、官公庁や金融機関など厳しい基準を持つ組織での導入実績があるかは、安全性を見極める大きな指標になります。

まとめ

CMSを狙うサイバー攻撃は日々高度化しており、そのすべてを自社の運用努力だけで防ぐには限界があります。とくにリソースの限られる企業において、セキュリティ対策は「頑張って行うもの」ではなく、「信頼できるシステムに任せるもの」へとシフトすべきだと言えます。

「自社サイトのCMSは大丈夫だろうか?」「今のCMS管理体制に不安がある」と感じている方は、まずは 「お問い合わせ」 からお気軽にご連絡ください。

もっと知りたい!続けてお読みください